昨天刚刚出差回来,今天到实验室报道,首先当然是看看电脑怎么样了?很不幸,电脑已经感染了U盘病毒,拿回来样本,分析了一下。

感染现象:

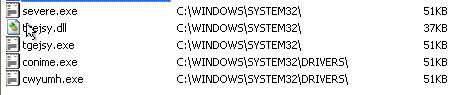

1,调出任务管理器,有tgejsy.exe,severe.exe和drivers\conime.exe

如图

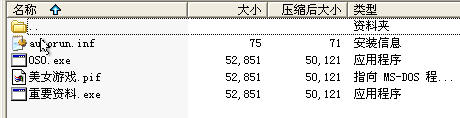

2,在非系统盘下有OSO.EXE和autorun.inf文件

3,“显示所有文件和文件夹”无法钩选

4,插入U盘,会生成oso.exe,重要资料.exe,美女游戏.pif和autorun.inf等四个文件,pif是dos程序的快捷方式,广为木马缩利用。

如图:

5,msconfig,icesword和sreng,瑞星,NOD32等杀软,注册表无法启动。

嘿嘿,恭喜,种了Worm.Pabug了

行为分析:

一,如没关闭自动播放,当打开U盘和非系统盘时,就可能激活oso.exe。激活后,释放一批文件到系统目录。

如图:

autorun.inf没什么特别就是执行oso.exe的

这是最终的结果,执行途中还会先释放,然后删除一些文件。

如,hx1.bat

@echo off

set date=2004-1-22

ping ** localhost > nul

date %date%

del %0

还有norsuns.reg

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

“NoDriveTypeAutoRun”=dword:b5

修改启动方式。

等等。

释放的tgejsy.dll监控键盘,可见是有盗密码的功能

二,添加3个启动项

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\cwyumh

“C:\WINDOWS\system32\tgejsy.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\tgejsy

“C:\WINDOWS\system32\severe.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

“Explorer.exe C:\WINDOWS\system32\drivers\conime.exe”

三,映象劫持

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution

Options\360Safe.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\360Safe.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\adam.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\adam.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\avp.com\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\avp.com\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\avp.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\avp.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\EGHOST.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\EGHOST.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\IceSword.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\IceSword.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\iparmo.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\iparmo.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\kabaload.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\kabaload.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KRegEx.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KRegEx.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KvDetect.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KvDetect.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KVMonXP.kxp\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KVMonXP.kxp\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KvXP.kxp\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\KvXP.kxp\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MagicSet.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\MagicSet.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\mmsk.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\mmsk.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\msconfig.com\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\msconfig.com\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\msconfig.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\msconfig.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\NOD32.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\NOD32.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\PFW.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\PFW.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\PFWLiveUpdate.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\PFWLiveUpdate.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\QQDoctor.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\QQDoctor.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Ras.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Ras.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Rav.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Rav.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\RavMon.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\RavMon.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.com\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.com\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\runiep.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\runiep.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SREng.EXE\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\SREng.EXE\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\TrojDie.kxp\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\TrojDie.kxp\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WoptiClean.exe\

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\WoptiClean.exe\Debugger

键值: 字符串: “C:\WINDOWS\system32\drivers\cwyumh.exe”

看到这些或许吓你一跳,但事实就是这样。这也就是导致你的msconfig,regedit.exe,regedit.com,icesword,sreng,主流杀毒软件(咔吧,瑞星,NOD32),木马杀客,木马克星,天网防火墙,系统备份,瑞星咔咔安全助手,QQ医生等等无法打开的原因,甚至连office,超级兔子等都没有放过,双击这些文件时都会启动C:\WINDOWS\system32\drivers\cwyumh.exe,而不是打开你要启动的文件。从劫持QQ医生来看,tgejsy.dll是盗QQ密码的。

这招也是病毒作者较狠的一招。最当初我还以为exe关联被修改了,后来了解原来是劫持。

,但是任务管理器,regedit.bat,autoruns.exe和hijackthis.exe,费尔木马清除助手等没有劫持。而放过autoruns.exe和regedit.bat或许是作者的最大失败。

四,修改host文件,使你没办法去安全网站求助,把这些安全网站全部指向你自己的电脑。

内容如下:

127.0.0.1 mmsk.cn

127.0.0.1 ikaka.com

127.0.0.1 safe.qq.com

127.0.0.1 360safe.com

127.0.0.1 www.mmsk.cn

127.0.0.1 www.ikaka.com

127.0.0.1 tool.ikaka.com

127.0.0.1 www.360safe.com

127.0.0.1 zs.kingsoft.com

127.0.0.1 forum.ikaka.com

127.0.0.1 up.rising.com.cn

127.0.0.1 scan.kingsoft.com

127.0.0.1 kvup.jiangmin.com

127.0.0.1 reg.rising.com.cn

127.0.0.1 update.rising.com.cn

127.0.0.1 update7.jiangmin.com

127.0.0.1 download.rising.com.cn

127.0.0.1 dnl-us1.kaspersky-labs.com

127.0.0.1 dnl-us2.kaspersky-labs.com

127.0.0.1 dnl-us3.kaspersky-labs.com

127.0.0.1 dnl-us4.kaspersky-labs.com

127.0.0.1 dnl-us5.kaspersky-labs.com

127.0.0.1 dnl-us6.kaspersky-labs.com

127.0.0.1 dnl-us7.kaspersky-labs.com

127.0.0.1 dnl-us8.kaspersky-labs.com

127.0.0.1 dnl-us9.kaspersky-labs.com

127.0.0.1 dnl-us10.kaspersky-labs.com

127.0.0.1 dnl-eu1.kaspersky-labs.com

127.0.0.1 dnl-eu2.kaspersky-labs.com

127.0.0.1 dnl-eu3.kaspersky-labs.com

127.0.0.1 dnl-eu4.kaspersky-labs.com

127.0.0.1 dnl-eu5.kaspersky-labs.com

127.0.0.1 dnl-eu6.kaspersky-labs.com

127.0.0.1 dnl-eu7.kaspersky-labs.com

127.0.0.1 dnl-eu8.kaspersky-labs.com

127.0.0.1 dnl-eu9.kaspersky-labs.com

127.0.0.1 dnl-eu10.kaspersky-labs.com

几个有意思的问题。

1,drivers\conime.exe与tgejsy.exe,severe.exe和drivers\conime.exe之间相符监护

2,如果当你的电脑开有icesword,并设置禁止进程创建,当插入带有这个病毒的U盘时,打开时木马会自我删除

解决方法:

1,首先运行费尔木马清除助手强制删除下列文件(一定要同时清除,钩选第二项”抑制再次生成”)

C:\WINDOWS\system32\drivers\cwyumh.exe

C:\WINDOWS\system32\tgejsy.exe

C:\WINDOWS\system32\severe.exe

C:\WINDOWS\system32\drivers\conime.exe

C:\WINDOWS\system32\tgejsy.dll

2,autorunns.exe,解除注册表,icesword等劫持,删除上述3个自启动。

如果嫌麻烦,也可以先解除注册表劫持,然后导入这个reg文件

点击下载此文件

3,用winrar打开我的电脑,在各个盘下,删除所有的AUTORUN.INF和oso.exe文件

4,导入这个文件,修复无法钩选“显示所有文件和文件夹和”问题

显示所有文件和文件夹inf文件

5,修复host文件,可以用sreng来修复,打开sreng-系统修复-host文件,删除localhost的其它所有网站。不过需要一个一个来,如果嫌麻烦,可以自己手动来。

在C:\WINDOWS\system32\drivers\etc下,找到hosts无扩展名文件,右键选择打开方式,用记事本打开,删除除了localhost的所有其它网站,保存OK。

至此,已经把oso.exe这个瘟神送出了你的家门。

本文所涉及相关工具,blog里都有,请自己找吧!!