昨天在实验室陈师兄找我,说范老师的笔记本不能用了,卡巴也不工作了,屁颠屁颠的跑过去,搞定了,取了个样本回来,好好分析了下,那是真真的U盘传播的木马群。

病毒Trojan-PSW.Win32.OnLineGames.fxk,这个是在瑞星病毒疫情检测网做4号交椅的,其主要是通过U盘传播,也就是这个auto.exe。

auto.exe的属性:

MD5:925e364b027fbb04fb253f7a2014e092

大小:18,986 字节

症状:

1,U盘传播

2,启动时自动打开系统分区,如C:盘,并自动复制到每个盘的根目录下,设置为隐藏,同时生成autorun.inf

内容为

[AutoRun]

open=auto.exe

shellexecute=auto.exe

shell\Auto\command=auto.exe

3,引用了KERNEL32.DLL的FindWindowExA函数,嘿嘿,干嘛的?找卡巴的。如果系统有卡巴启动,自动将时间修改为2年前的今天,比如我的就被修改为2005.11.4,关闭卡巴6的监控,对卡巴7已没作用了

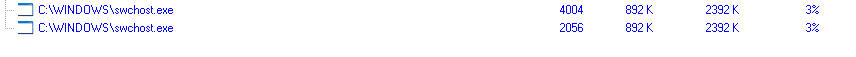

4,有2个相同的程序同住内存,但是并不固定。

我遇到的是C:\WINDOWS\swchost.exe(没启动卡巴)和C:\WINDOWS\swchost.IGM(启动卡巴)

行为分析:

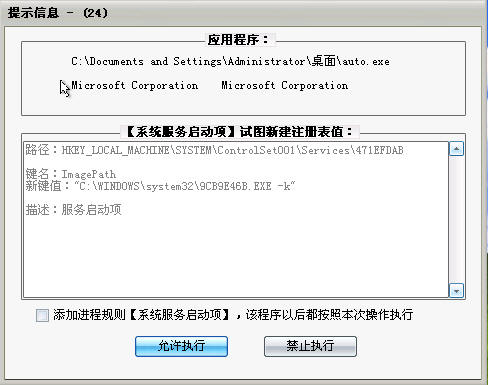

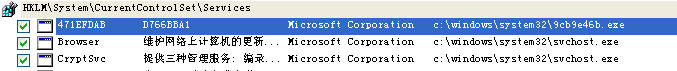

1,首先释放随机的8位数字和字母混合的程序到到系统目录,如C:\WINDOWS\system32\9CB9E46B.exe,同时将自己注册为服务实现开机自启动

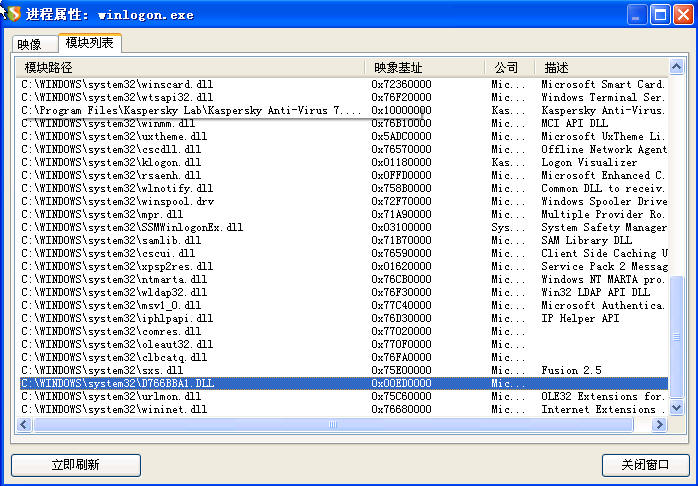

2,然后9CB9E46B.exe释放同样名称时随即的dll,C:\WINDOWS\system32\D766BBA1.DLL

3,之后将dll注入到系统程序winlogon.exe

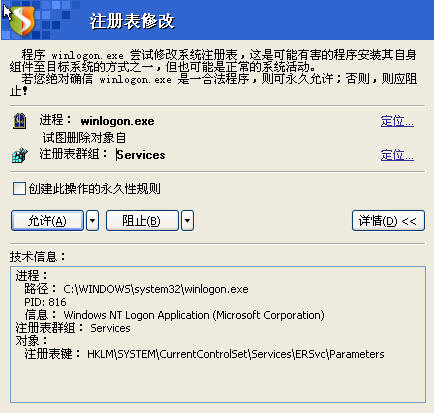

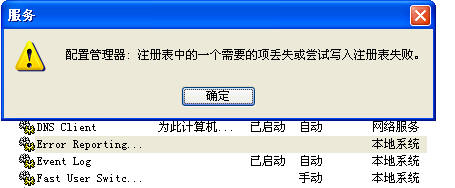

4,之后注入winlogon的D766BBA1.DLL删除系统的错误报告服务,避免系统弹出错误报告。

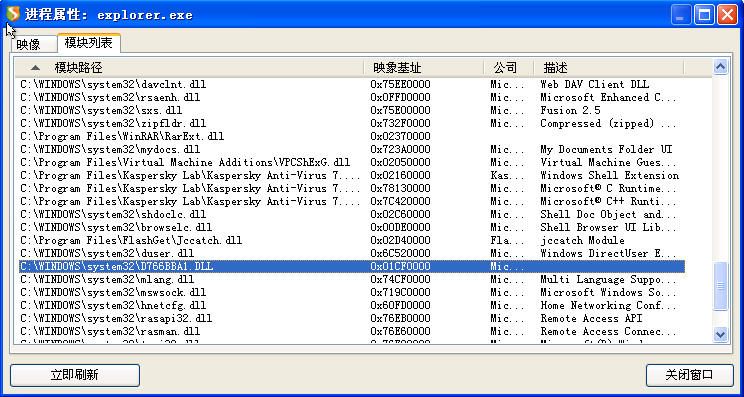

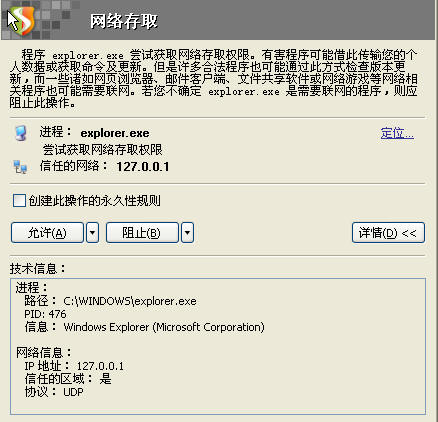

5,之后注入桌面explorer.exe,开始准备下载其它的程序,首先PING 本机

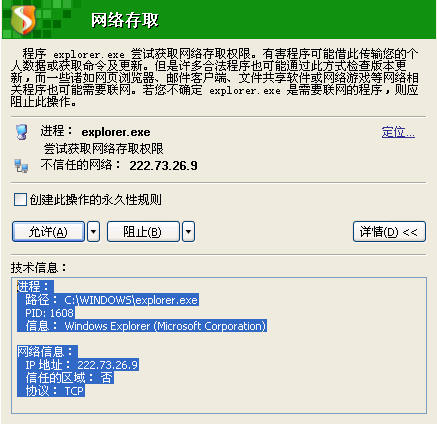

6,之后访问222.73.26.9下载一个随即数命名的exe, 如C:\WINDOWS\system32\k119409457613.exe,n1194149047k.exe

这个程序的作用似乎只是再次启动9CB9E46B.exe,没怎么明白作者的意思,然后生成bat删除自己。

然后就是真真的访问网络下载木马群了

访问的IP有:

222.73.247.201 上海市 电信

222.73.247.131 上海市 电信

222.73.26.9 上海市 电信IDC机房(外高桥)

222.73.247.202 上海市 电信ADSL

222.73.254.67 上海市 真如IDC机房

220.189.255.29 浙江省嘉兴市 电信

http://nx.51ylb.cn/soft/soft/e47e57844ef30ab4.exe

ping了下nx.51ylb.cn,是222.73.26.9的玉米

几乎全在一个网段,能拥有这么多空间来下载exe,只能说好强!!!

截一张图

7,等其网络访问完毕,system32目录已是牛马成群,

之后就是一一运行他们了。

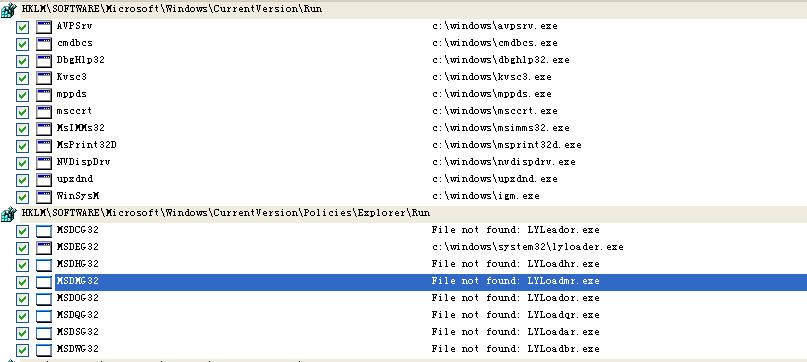

而这些程序会释放很多程序到c:\windows目录,C:\Documents and Settings\daokers\Local Settings\Temp目录和C:\Program Files\intest.exe,并添加启动到

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\run

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run

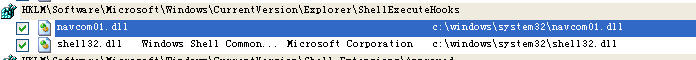

生成的C:\windows\system32\NavCOM01.dll把自己注入到每一个exe,

并把自己添加到

HKCR\CLSID\{867623F2-B60C-49c4-A50D-FCA697B0CC04}\InprocServer32

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

注册表值: {867623F2-B60C-49c4-A50D-FCA697B0CC04}

实现自我启动

到最后就把释放到system32的其它dll努力注入到每一个exe

C:\WINDOWS\system32\MsIMMs32.dll

C:\WINDOWS\system32\msccrt.dll

C:\WINDOWS\system32\upxdnd.dll

C:\WINDOWS\system32\cmdbcs.dll

C:\WINDOWS\system32\MsPrint32D.dll

C:\WINDOWS\system32\NVDispDrv.dll

C:\WINDOWS\system32\DbgHlp32.dll

C:\WINDOWS\system32\mppds.dll

C:\WINDOWS\system32\AVPSrv.dll

C:\WINDOWS\system32\Kvsc3.dll

当下载到system32的exe如k11941490576.exe干完自己的活后就删除自己,不留痕迹!

至此,木马群蹂躏你的电脑的活动结束。

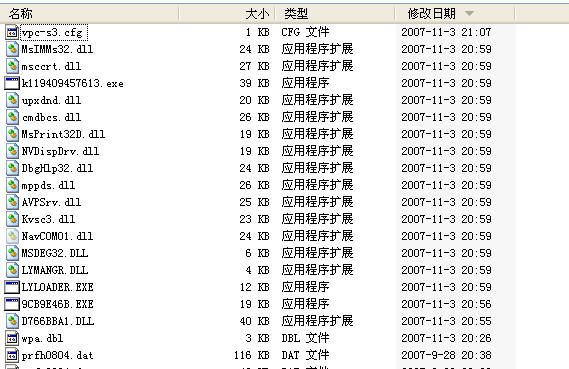

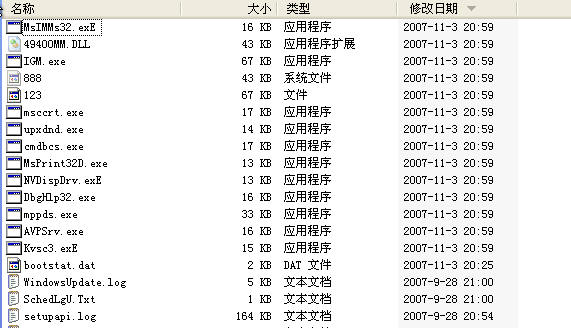

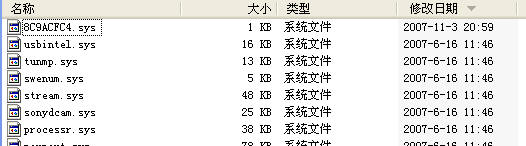

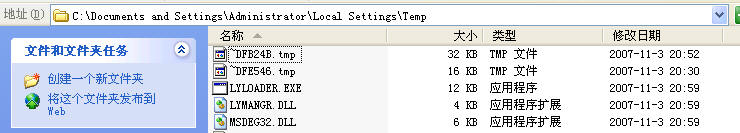

这是windows目录,system32目录和drivers目录如下所示

system32目录

windows目录

drivers目录

temp目录

那么这些木马到底向干什么呢?专门盗游戏密码,QQ密码,银行卡密码的,中了这个就没秘密了。

如果你开着卡巴拿更是对决,一边是卡巴在杀,一边是注入winlogon.exe的dll从网络重新下载。

清理助手一片红

解决办法:

1,

把下列内容复制到费尔木马强力清除助手中,选择第二项,

C:\WINDOWS\System32\AVPSrv.dll

C:\WINDOWS\System32\MsIMMs32.dll

C:\WINDOWS\System32\upxdnd.dll

C:\WINDOWS\System32\ALMJ.exe

C:\WINDOWS\AVPSrv.exe

C:\WINDOWS\cmdbcs.exe

C:\WINDOWS\Kvsc3.exe

C:\WINDOWS\mppds.exe

C:\WINDOWS\msccrt.exe

C:\WINDOWS\MsIMMs32.exe

C:\WINDOWS\upxdnd.exe

C:\WINDOWS\LYLoadmr.exe

C:\WINDOWS\System32\LYLoadmr.exe

C:\WINDOWS\System32\4573C10A.EXE

C:\WINDOWS\kkjznl.EXE

C:\WINDOWS\stjnco.EXE

c:\windows\system32\k11303136002.exe

c:\windows\system32\k113067548315.exe

C:\WINDOWS\System32\k11303136023.exe

C:\WINDOWS\System32\k11303136034.exe

C:\WINDOWS\System32\k119415690115.exe

C:\WINDOWS\System32\k119415689712.exe这些是不固定的,把以k11开头的都杀灭

C:\WINDOWS\System32\KVSC3.DLL

C:\WINDOWS\System32\CMDBCS.DLL

C:\WINDOWS\System32\msccrt.dll

C:\WINDOWS\System32\LYMANGR.DLL

C:\WINDOWS\System32\MSDEG32.DLL

C:\WINDOWS\System32\k113067548315

C:\WINDOWS\System32\ALMJDLL.DLL

C:\WINDOWS\System32\MJHOOK.DLL

C:\WINDOWS\System32\mppds.dll

C:\WINDOWS\System32\cmdbcs.dll

C:\WINDOWS\System32\Kvsc3.dll

C:\WINDOWS\System32\msccrt.dll

C:\WINDOWS\System32\zamjhook.DLL

C:\WINDOWS\System32\zamjdll.DLL

C:\WINDOWS\System32\svchostzamj.exe

C:\WINDOWS\System32\MsPrint32D.dll

C:\WINDOWS\System32\NVDispDrv.dll

C:\WINDOWS\System32\DbgHlp32.dll

C:\WINDOWS\System32\NavCOM01.dll

C:\WINDOWS\System32\LYLOADER.EXE

C:\WINDOWS\System32\D766BBA1.DLL

C:\WINDOWS\System32\9CB9E46B.EXE

C:\WINDOWS\49400MM.DLL

C:\WINDOWS\IGM.exe

C:\WINDOWS\NVDispDrv.exE

C:\WINDOWS\MsPrint32D.exe

C:\WINDOWS\DbgHlp32.exe

C:\WINDOWS\bootstat.dat

C:\WINDOWS\888.exe

C:\WINDOWS\123.exe

C:\Documents and Settings\Administrator\Local Settings\Temp\LYLOADER.EXE

C:\Documents and Settings\Administrator\Local Settings\Temp\LYMANGR.DLL

C:\Documents and Settings\Administrator\Local Settings\Temp\MSDEG32.DLL

C:\Program Files\swchost.exe

f:\autorun.inf

f:\auto.exe

c:\autorun.inf

c:\auto.exe

d:\autorun.inf

d:\auto.exe

e:\autorun.inf

e:\auto.exe

这个自己有几个盘就填几个

而auto.exe释放到system32目录的文件是随即命名的,所以要根据具体情况而定。可以这样做,首先进入system32,选择“查看”菜单,点击“详细信息”,然后点击列表的“修改日期”,这样刚刚下载到你电脑的exe,dll就都排列到一起了,注意生成日期,就可与其它文件区别开来,然后输入费尔集体杀灭。

windows目录里的文件一样这样做。

然后就是清空C:\Documents and Settings\daokers\Local Settings\Temp目录。

查看C:\Program Files\目录下是否有exe文件,一定记得要显示系统文件和隐藏文件。

还有driver下的刚刚生成的驱动,上有截图的

2,启动autoruns.exe。

点击“所有”

删除HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\run和HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run下的所有相关启动项,

删除HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks下的相关键值。注册表查找NavCOM01.dll,删除所有相关项。

点击“服务”:

删除AUTO.EXE建立的服务

至此,这个病毒已经赶出你的家门!

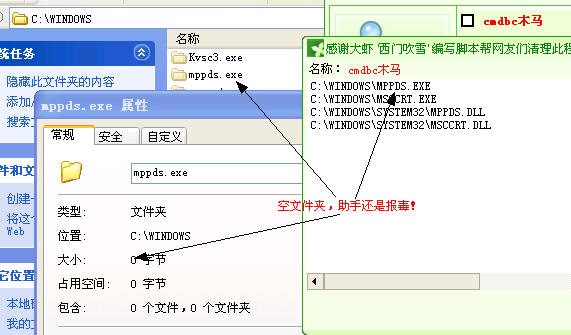

这时如果用清理助手扫描还是会报有病毒,其实已经清除,由于我们做了抑制,所以会生成与病毒同名的文件夹,这样就不会再次感染。清理助手是根据文件名来判断的。或者在扫描时设置“忽略空文件夹”,可以避免这种情况。

以图为证:

附:

点击下载金刀客工具包 (含本文中涉及的所有工具)

病毒上报信箱: daokers@qq.com

Trojan-PSW.Win32.OnLineGames.fxk病毒样本:有一定危险性

文件名: OnLineGamesfxk病毒样本.rar

描述: daokers.com

下载链接: http://www.fs2you.com/files/629196a1-defe-11dc-b91d-00142218fc6e/